下载链接

更新日志:

2019.7.19

版本更新至1.3

不带路径可自动解析当前系统日志

更新详情:

原来功能是不变的,如果指定文件路径就解析指定文件。

考虑到每次取日志再分析可能会比较繁琐,直接使用如evtxLogparse.exe -r success,即可自动解析当前系统日志。

实际上,是将系统安全日志复制到当前路径下,然后解析。(这里必须复制是因为64位系统,logparser由于文件系统重定向无法正常读取默认路径)

不支持2003,这是因为2003的日志格式,如果不另存为evt,logparser是无法解析的。xp等其他系统测试无问题。

2019.4.13

优化了结果显示。

修复evt格式日志无法解析问题。

0x00 前言

这个工具做的比较简单,起因是因为目前勒索病毒泛滥,需要做溯源,这个工具目前就提供安全日志中rdp和smb爆破日志提取。

0x01 原理

该工具封装了logparser工具,调用logparser执行SQL语句,来实现过滤,可以释放精力在查找SQL语句上,因为是自动分析工具,所以对一些不太熟日志分析的人员也可以很快上手进行日志提取溯源。

0x02 使用

先提醒一下,这个工具,如果是将日志文件拷贝到本地,可能会出现解析无结果的情况,一个可能是没有匹配日志,另一个可能就是工具调用当前windows api无法解析日志,可以尝试将工具放到目标系统或相同版本的系统试试;因为不同系统的api之间还是会有差异,导致格式解析有问题。

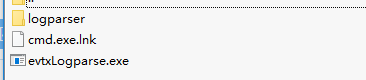

压缩包里有以下几个文件,evtxLogparse.exe是主程序,logparser文件夹即原始的logparser工具,cmd.exe.lnk是为了快速打开当前目录的cmd。

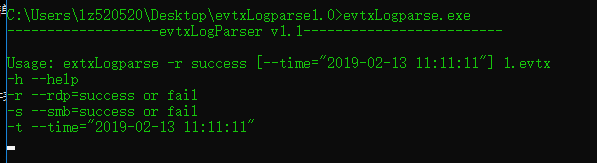

双击cmd.exe.lnk就可以进入当前目录的cmd命令行,直接运行evtxLogparse会回显使用方法。

使用格式为

evtxLogparse.exe [param] [value] [filepath]

param

-h 即使用说明

-r 过滤rdp登录成功或失败的日志

-s 过滤smb登录成功或失败的日志

-t 过滤某个时间点之前的日志

t参数实际上是结合爆破失败的日志,先确认登录成功的日志,找到某条可疑的登录日志,根据该日志的时间点查找之前是否有大量爆破失败日志。如果没有时间限制,可能爆破成功之后的还有大量失败日志,查看会比较麻烦。

value

分为success和fail,-t的值要严格按照上面提示:yy-mm-dd hh:mm:ss

filepath

这个即为安全日志路径,一般可以先找到安全日志存储位置,拷贝到当前目录下解析。

举例:

1.过滤RDP爆破成功日志。

evtxLogparse.exe -r success 1.evtx

evtxLogparse.exe --rdp=success 1.evtx

2.过滤SMB爆破失败日志

evtxLogparse.exe -s fail 1.evtx

evtxLogparse.exe -smb=fail 1.evtx

3.过滤2019年3月26日10点35分00秒之前的RDP爆破失败日志

evtxLogparse.exe -r fail --time="2019-03-26 10:35:00" 1.evtx

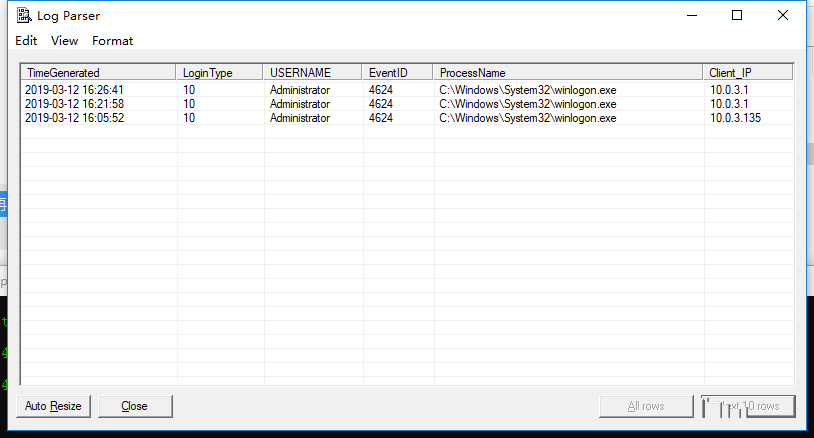

包括时间、登陆类型、登录用户、事件ID、调用的进程、源IP。

loginType:10表示rdp,3表示smb

eventID:4624表示登录成功,4625表示登录失败。

PS:xp/2003需在相同系统下使用工具才能正常解析,这是因为xp/2003和其他系统的日志格式不一样,使用的windows api也不一样,如果是新系统将无法解析老格式日志。

0x03 结语

以上就是对这个工具的全部说明了,比较简单的功能,容易上手,不管是小白还是从事应急工作的都可以使用,如果大家有什么问题或者改进建议可以联系我。