当客户遇到勒索病毒的时候,我们这能提供的应急响应基本上是去做隔离、溯源,判断主机是怎么被入侵的,以及后续如何防范,而根据目前遇到的情况,大致分为两种,rdp远程登录,和445端口的永恒之蓝攻击。

这里分享这两种手段的判断方法。

Smb445

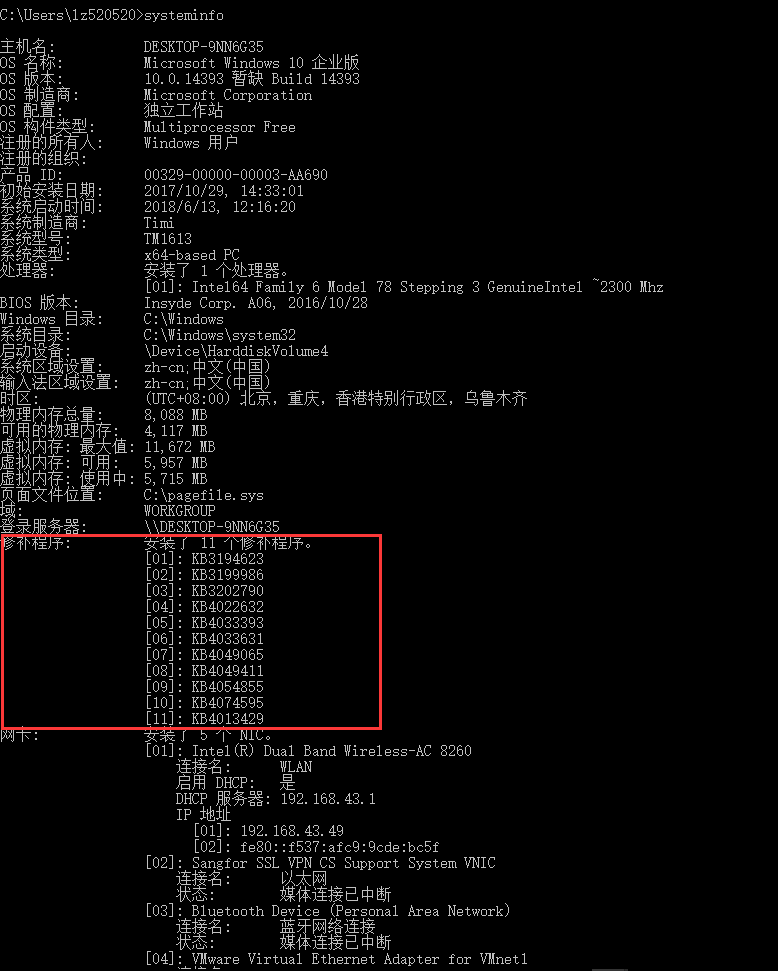

首先445端口永恒之蓝攻击,这个可以根据是否打了ms17-010补丁去判断。下面链接是各个windows系统版本所需要打的补丁包。

Cmd去查找补丁情况,systeminfo

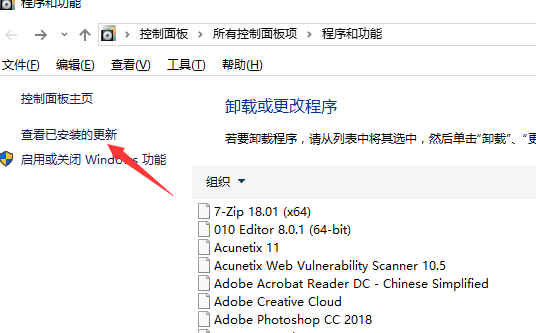

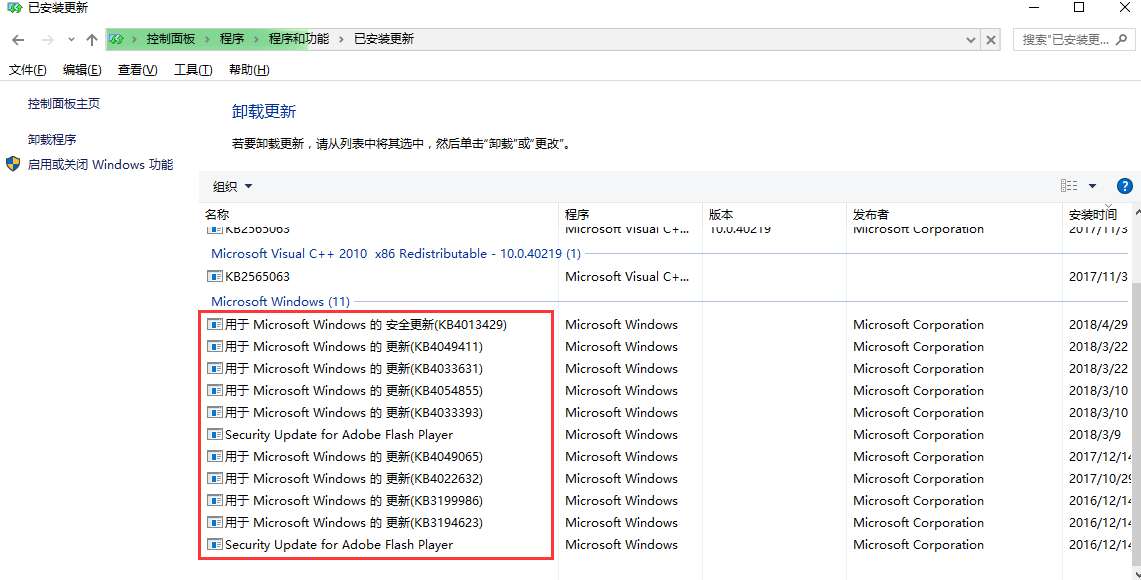

另外,也可以从控制面板-程序和功能,点击查看已安装的更新

可以看到当前windows系统所打的补丁,检查是否有文档里所对应的补丁。

PS:如果可以表明已经打了补丁,可以和客户确认下是否重启过。该方式也适用其他病毒分析,可能被永恒之蓝攻击的,就目前看来,永恒之蓝是黑客常用的一种攻击方式。

以上是简单猜测可能被攻击的方式。如果要确认,查杀下主机上是否存在病毒文件,病毒文件是否有永恒之蓝攻击的行为,或者445端口扫描行为,因为如果是这种入侵方式,一般还伴随着感染病毒,自动化攻击。

Rdp远程登录

除此之外,另一种更常见的rdp远程登录。

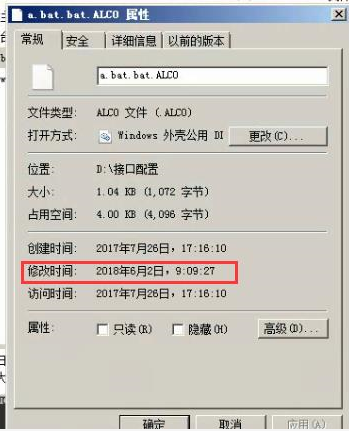

其实在客户端遇到最常见的就是rdp远程登录了。首先我们检查最早的加密文件的时间。

这种文件从根目录往下找,一般来说,加密也是从根目录一级级往下加密的,所以检查根目录应该是最早的加密文件了。如下图。我们需要关注的是修改时间,创建时间是该文件在该路径下生成的时间,加密可能只是对原本文件进行修改加密,所以只有修改时间变动。

还存在另一种情况,黑客是将原文件复制了一份进行加密,然后删除原文件,这种方式还可能找回原文件。并且加密文件的创建时间应该和修改时间大致相同。

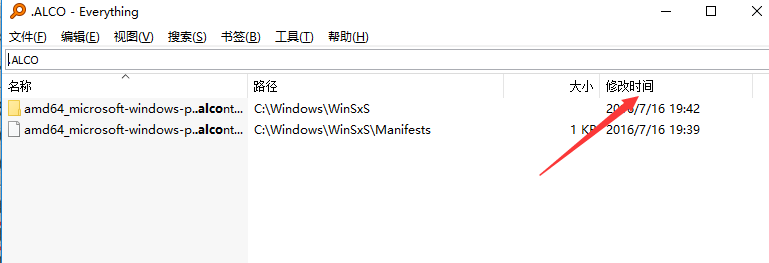

或者使用everything搜索工具。过滤该加密文件后缀的文件,并根据修改时间排序,这种是能更准确找到最早的加密时间点。

PS:加密文件较多的时候,点击排序,会需要比较长的时间。

大致确认好加密时间点之后,就需要开始分析系统日志了,总部已经和大家说明使用notepad++分析的方式了,我这边再提供一种分析方式。

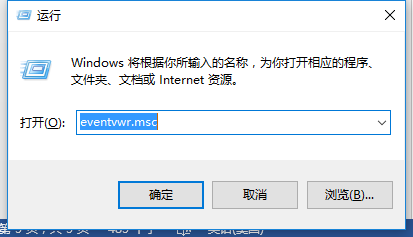

Win+R,输入eventvwr.msc

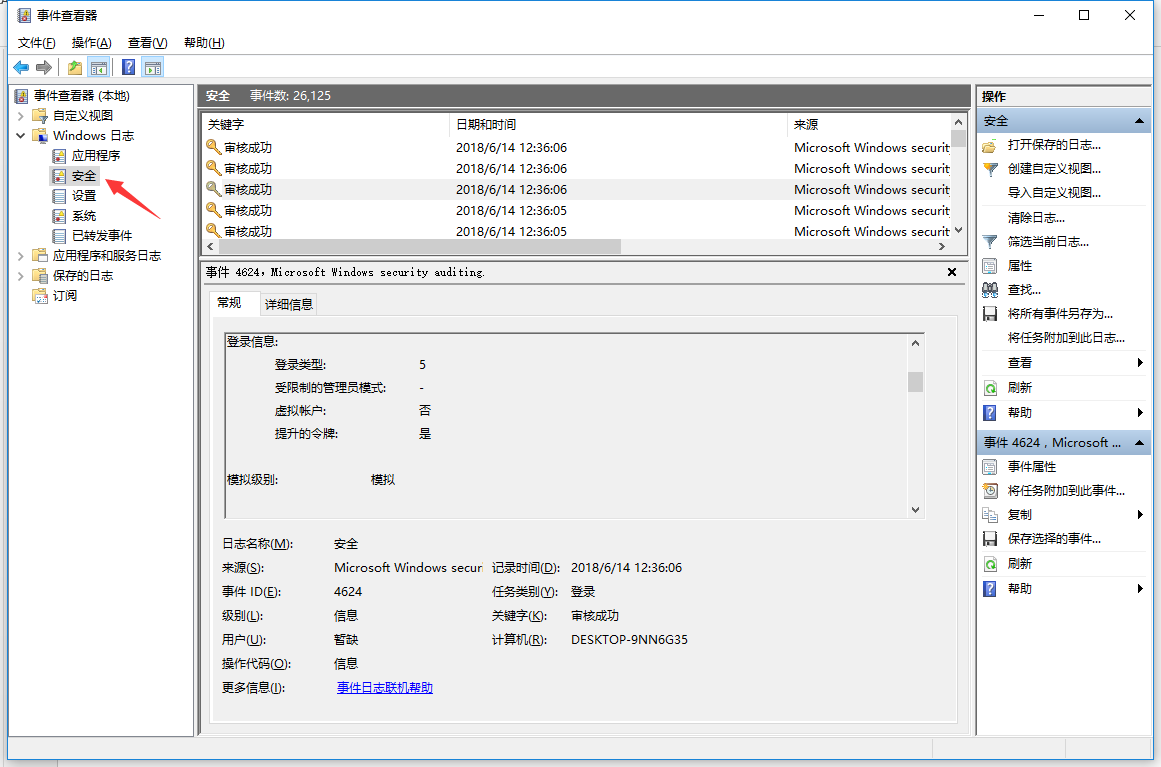

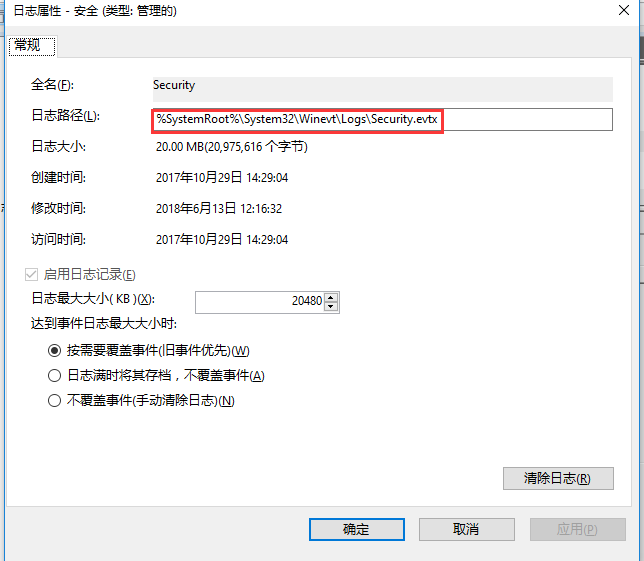

记录rdp登录的日志类型是安全日志。

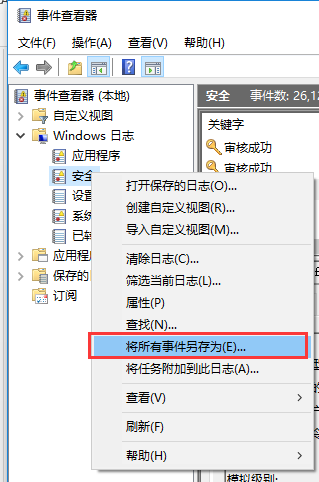

将该日志导出,存储为.evtx结尾的即可。

PS:可能存在客户的eventvwr.msc也被黑客加密了,这种情况下,可以找到存储安全日志的路径,手动取出来。

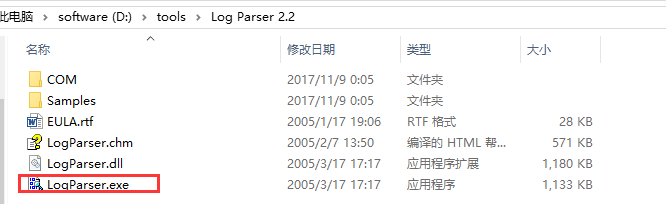

然后让客户取出,使用logparser工具分析。以下为工具包链接

通过cmd输入命令,将rdp登录日志过滤出来。

先进入logparser.exe所在目录,如果加了PATH环境变量,则不需要了。然后复制黏贴以下命令,该语句是通过类似于sql语句查询的方式进行过滤的。PS:我参考logparser.chm说明文档构造的,大家也可以根据自身需要编写新的查询语句。

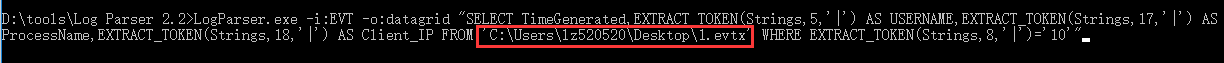

LogParser.exe -i:EVT -o:datagrid "SELECT TimeGenerated,EXTRACT_TOKEN(Strings,5,'|') AS USERNAME,EXTRACT_TOKEN(Strings,17,'|') AS ProcessName,EXTRACT_TOKEN(Strings,18,'|') AS Client_IP FROM 'C:\Users\lz520520\Desktop\1.evtx' WHERE EXTRACT_TOKEN(Strings,8,'|')='10'"

要注意的是语句中该位置要选择为你取出的安全日志所存放的位置。

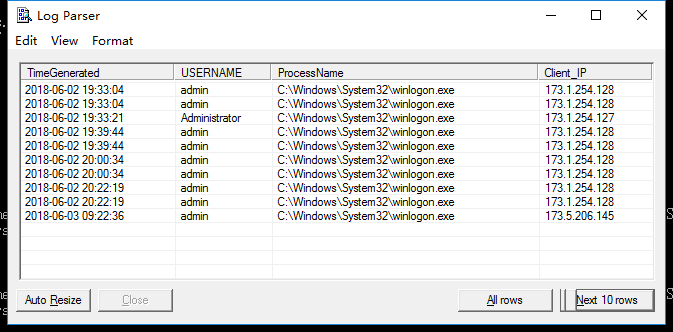

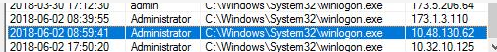

会生成一个表格,记录了登录时间、账号、调用的进程、登录IP。

根据时间从最早排序,默认是显示10行,按空格可以显示接下来的10行。

然后分析最早加密时间点之前是否有可疑IP登录。

比如上文举例的加密文件修改时间为2018年6月2日 9:09:27。

此时根据logparser过滤的日志里找,跟该时间最接近的一次登录,比如下面的8:59:41,并分析源IP是否可疑,比如是从公网过来的,或者是非正常客户登录IP,该IP可以跟客户确认。

如果是从公网过来的,可以通过微步在线查询该源IP是否标记为异常IP,比如远控爆破之类的服务器。

至此,系统日志分析就结束了。实际上,可以通过系统日志界面直接查看分析,但这里面多余的信息较多,所以我才使用了logparser将需要的信息提炼出来,也简化我们的分析。

其实整个过程比较简单。

- 确认文件最早加密时间点,可通过手动查看或everything过滤排序,另外还可以通过杀软查杀,是否有加密程序还保留在系统里,根据加密程序上传时间也可以确定。

- 取出系统安全日志,通过我提供的logparser工具和现成的查询语句进行过滤,分析离加密时间点最近时间是否有异常IP登录记录即可。

其实加密勒索的入侵还有其他方式,比如利用web漏洞。以上是我在客户端常遇到的情况,大家在遇到的时候也可以通过该方法尝试。

经验总结就到上面了,然后说点题外话。

什么文件还原解密啥的,这个别试了,基本上不存在的,费力不讨好,客户需要解密,就表示我们公司不提供解密服务,让他自己去找提供解密服务的公司,我们也没有合作的解密服务公司。

勒索病毒处理能做的事情不多,优先隔离主机,然后分析下可能进来的原因,主机加密了,要嘛客户自己找人解密,我们能提供的建议还有重装系统。

补充

- 查看登陆过本机的IP

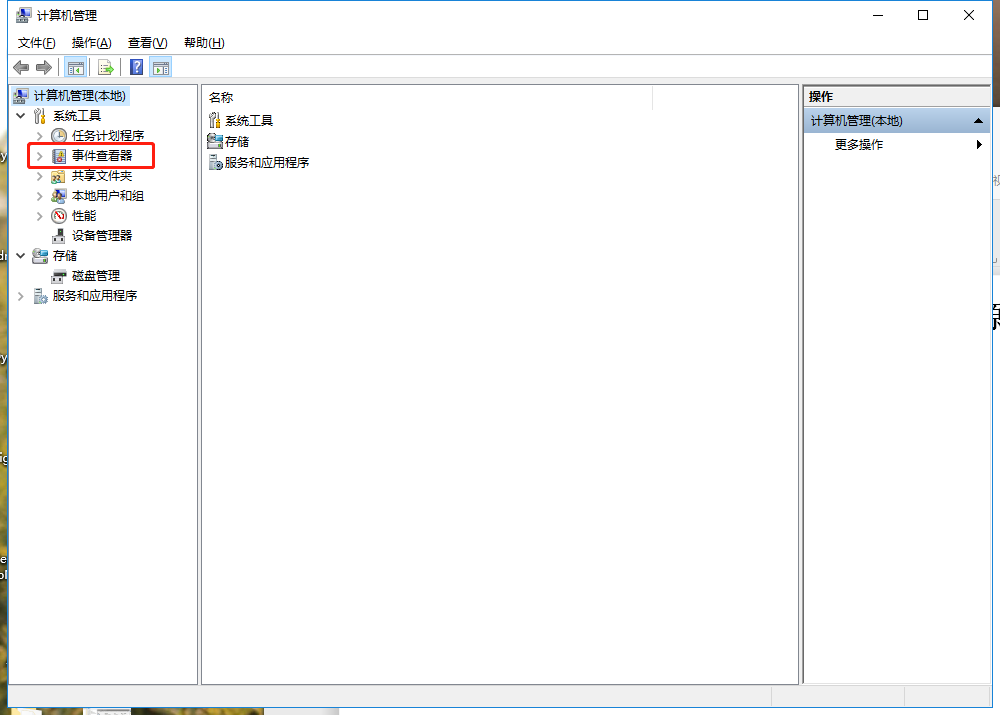

- 打开事件事件日志

我的电脑 -> 右键 -> 管理 -> 事件查看器。

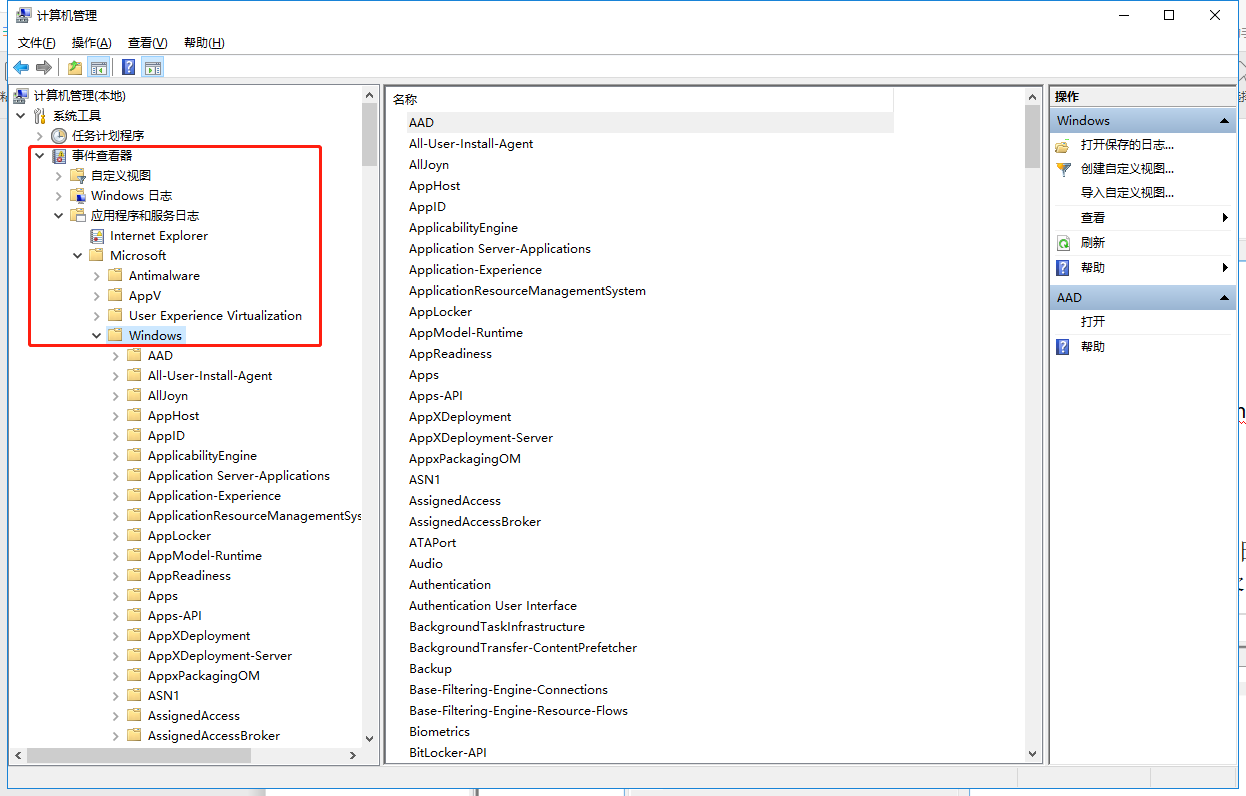

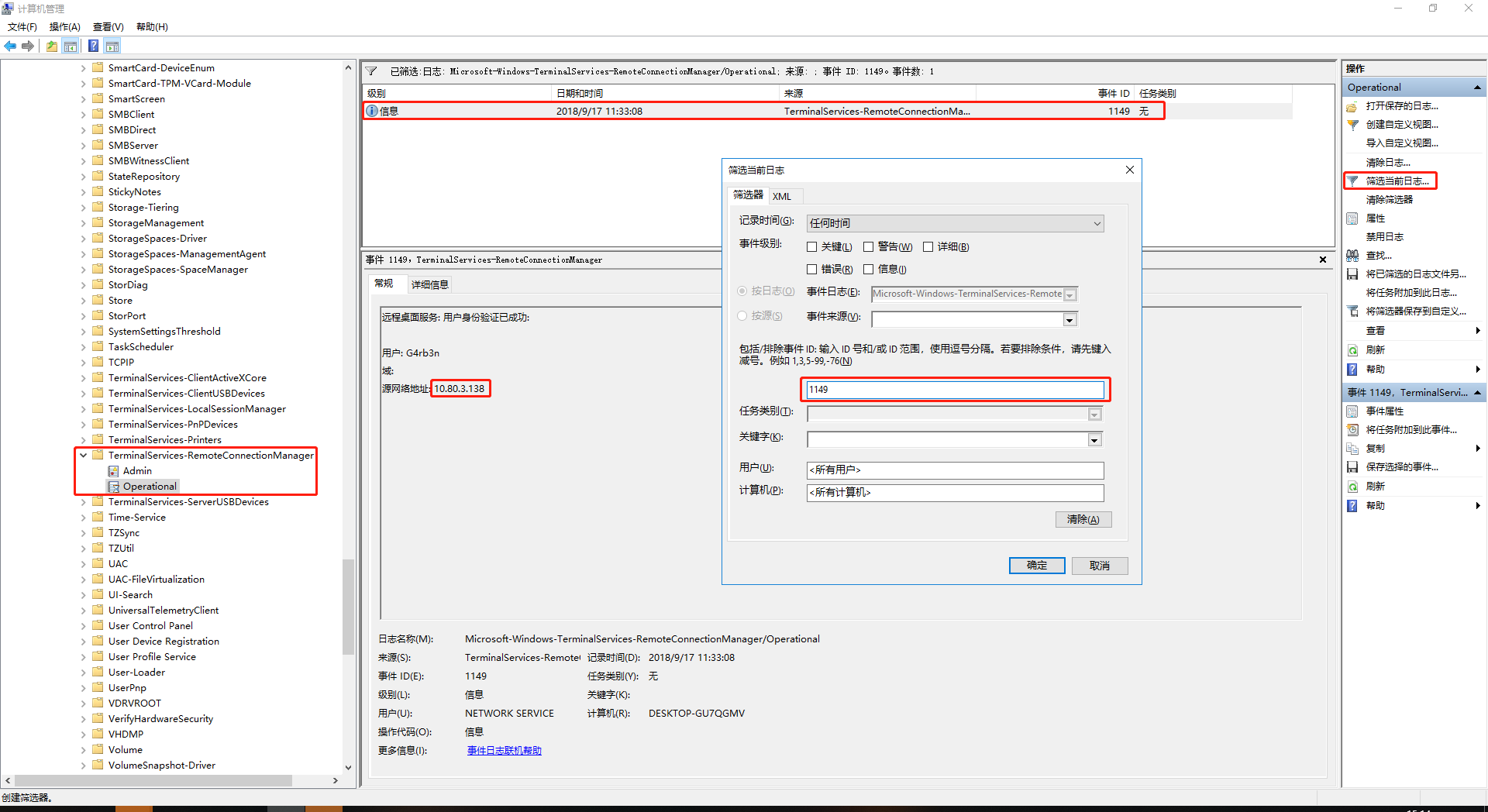

- 找到RDP连接日志

应用程序和服务日志 -> Microsoft -> Windows -> TerminalServices-RemoteConnectionManager

选中Operational,右边就出现了RDP的日志信息,点击操作窗口筛选当前日志,填入事件ID号1149,就能看到所有RDP登陆过当前主机的IP,这样就能溯源出黑客的跳板机了。

- 查看本机登陆过的IP

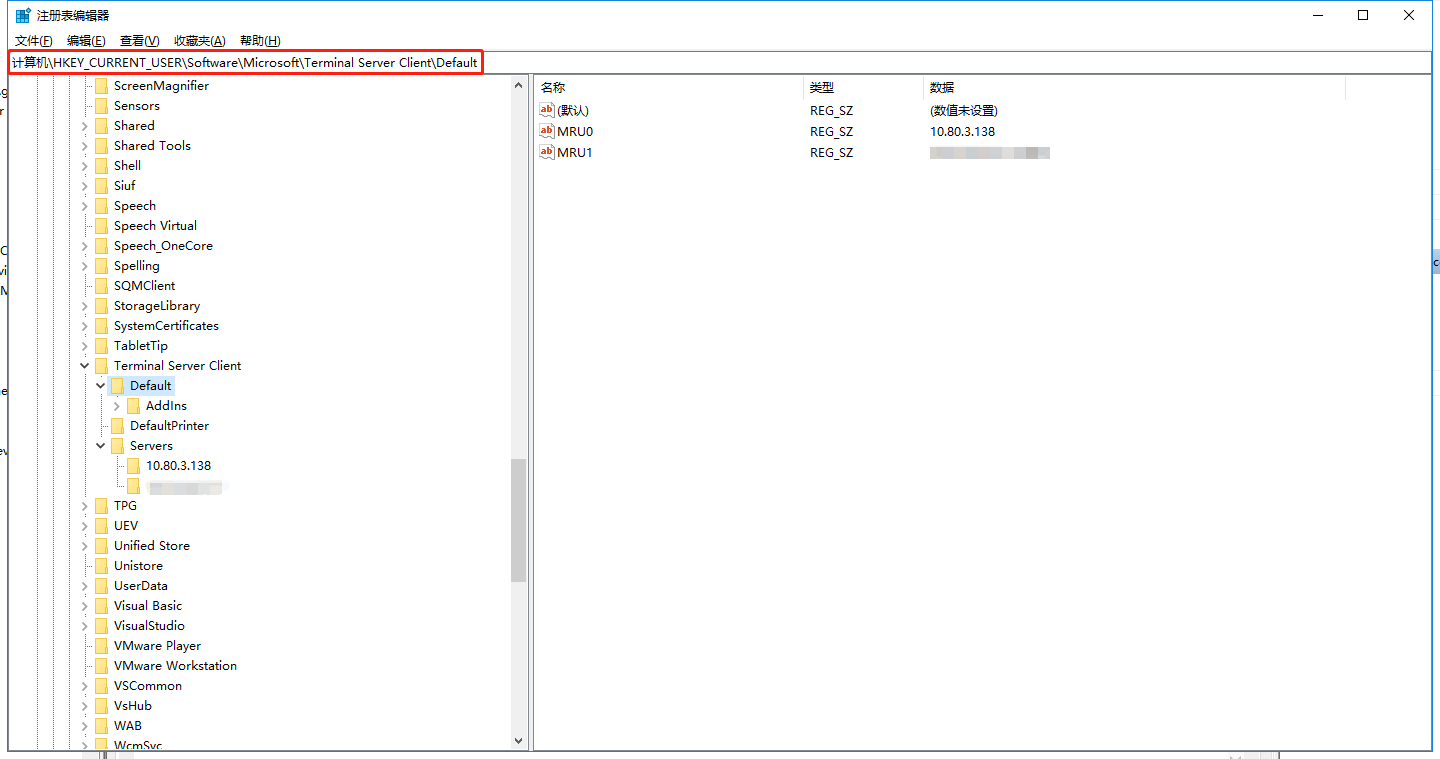

打开注册表,打开此路径:HKCU\Software\Microsoft\Terminal Server Client。

选中Default可以看到连接过的IP。

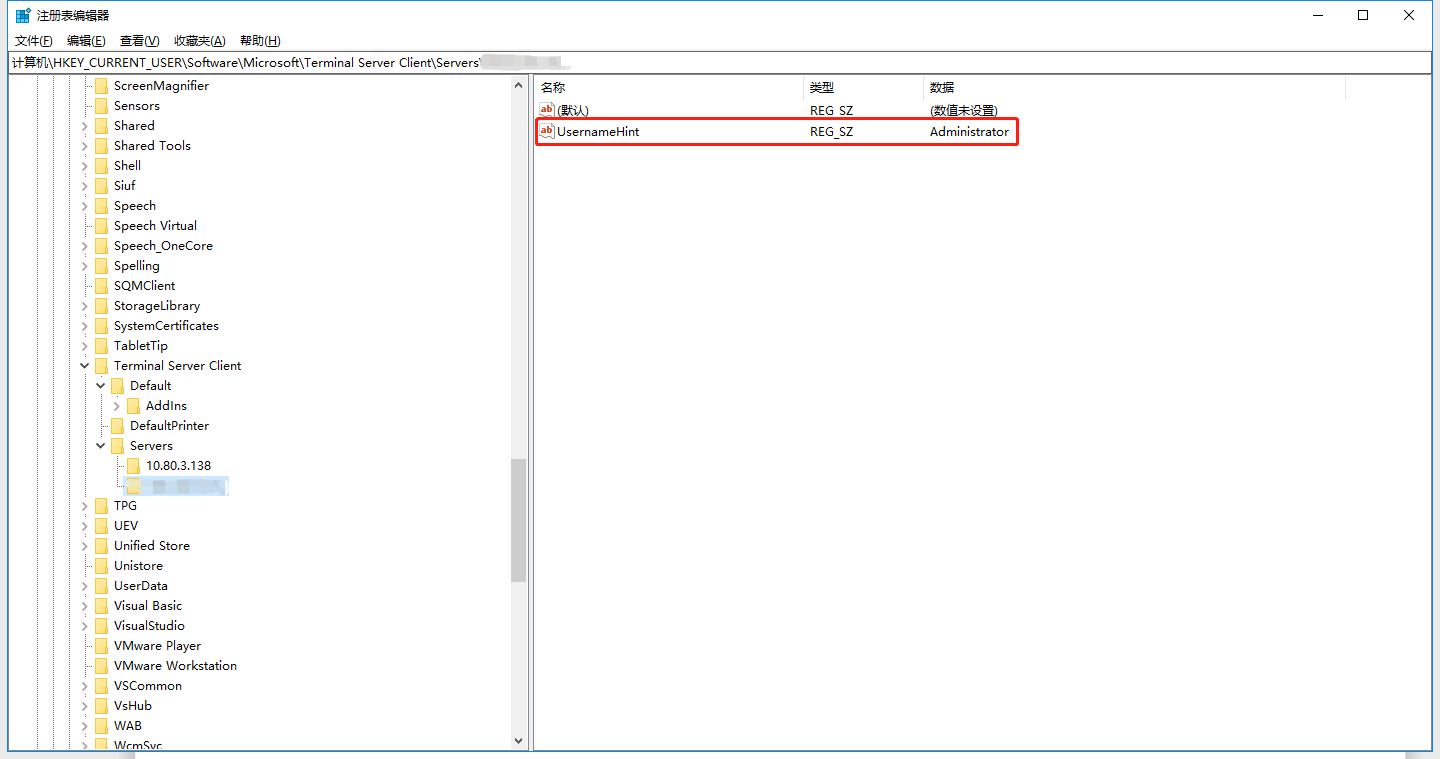

选中Servers -> [IP]可以查看登陆名。